Ein Blick in die Welt des E-Mail-Spams

E-Mails enthalten häufiger denn je unerwünschte Inhalte wie Werbung, Betrugsversuche, Irreführung, schädliche Anhänge wie Trojaner, Makros und Keylogger.

In diesem Artikel wird mit echten Beispielen erklärt, wie Betrüger mit E-Mail-Spam Geld verdienen und wie Sie verhindern, zum Opfer der gängigsten Betrugsmaschen zu werden.

Direkt zu einem Thema springen

Abonnierte Newsletter

Werbung in der Form von Newslettern ist weit verbreitet aber meistens kein schwerwiegendes Problem. Selbst wenn man während der Registrierung bei einem Online-Versandhaus einen Haken wie „Ja, ich möchte den Newsletter abonnieren“ übersehen hat, hält sich der zu betreibende Aufwand, den Newsletter wieder abzubestellen, meistens in Grenzen.

Am unteren Ende jedes legalen Newsletters findet sich ein Text wie:

„You are subscribed as *Ihre E-Mail Adresse*. To stop receiving these emails please Unsubscribe me from this list.“

Der meistens blaue Text ist anklickbar und veranlasst, dass Sie keine weiteren Ausgaben geschickt bekommen.

Reflinks und Affiliate-Programme

Bei sogenannten Reflinks handelt es sich um Links, die auf eine oft kommerzielle Seite verweisen.

Hier dient Amazon als Beispiel, es gibt aber unzählige vergleichbare Partner-Programme.

Wenn Sie vor weniger als 24 Stunden einen Amazon Reflink aufgerufen haben, verbindet Amazon Ihre Einkäufe mit diesem Reflink und zahlt dem Ersteller des Reflinks eine Vergütung. Die Größe der Vergütung hängt, im Fall von Amazon, von dem Bestellwert Ihres Einkaufes ab.

Ein Beispiel für eine transparente Erklärung:

„Ihr könnt über diesen Link auf Amazon shoppen: *der Amazon-Affiliate-Link*. Hierbei handelt es sich um einen Affiliate-Link. Durch einen Kauf über diesen Link werden wir am Umsatz beteiligt. Dies hat für Dich keine Auswirkungen auf den Preis.“

Leider sind Reflinks nicht immer als solche gekennzeichnet.

Wenn Sie sich einen neuen PC gekauft haben, ist es nicht unwahrscheinlich, dass dieser schon Reflinks mit sich führt. Wenn sich in Ihrem Windows-Startmenü Verknüpfungen zu Online-Portalen befinden, obwohl Sie diese nicht selbst erstellt haben, dann verdient der Reflink-Partner Geld, sobald Sie diese Portale über diesen Weg aufrufen und dort Käufe abschließen.

Firmen bezahlen durch Reflink-Partnerschaften also mitunter Personen, die möglichst viele Klicks erwirtschaften wollen und das mit möglichst wenig Aufwand.

Aufmerksamkeit lässt sich im Internet häufig durch provokatives Verhalten erzielen, wenn man nur hinter schnellem Geld her ist, ist Dreistigkeit leider oft der Schlüssel zum Erfolg.

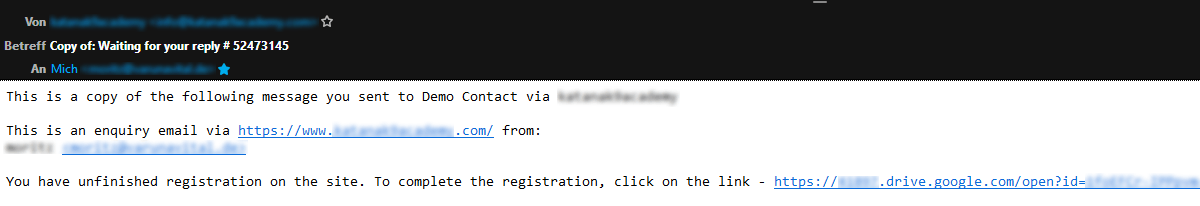

Ein Beispiel für die Verwendung von Reflinks in Spam-Mails:

Der erste Link führt zu einer Hundeschule, diese hat wahrscheinlich nichts mit dieser E-Mail zu tun.

Die Adresse des Absenders lässt sich bei E-Mails frei wählen. Wenn Sie eine E-Mail bekommen, die von Ihrer eigenen E-Mail-Adresse stammt (womöglich eine Scaremail), bedeutet dies nicht unbedingt, dass jemand Zugriff auf Ihr E-Mail-Konto erlangt hat (siehe Mail-Spoofing).

Natürlich ist es möglich, dass der Besitzer der Hundeschulen-Domain die Kontrolle über seine E-Mail-Adressen verloren hat, aber das ist nicht notwendig, um in seinem Namen E-Mails verschicken zu können.

Der zweite Link ist schon interessanter. Es handelt sich um einen Link zur Domain drive.google.com. Google Drive ist ein Google-Dienst, bei dem Nutzer Dateien hochladen und diese optional im Internet freigeben können. Der Ersteller der Spam-Mail möchte natürlich auf eine andere Seite verweisen, umgeht so aber Spamfilter und Blacklists.

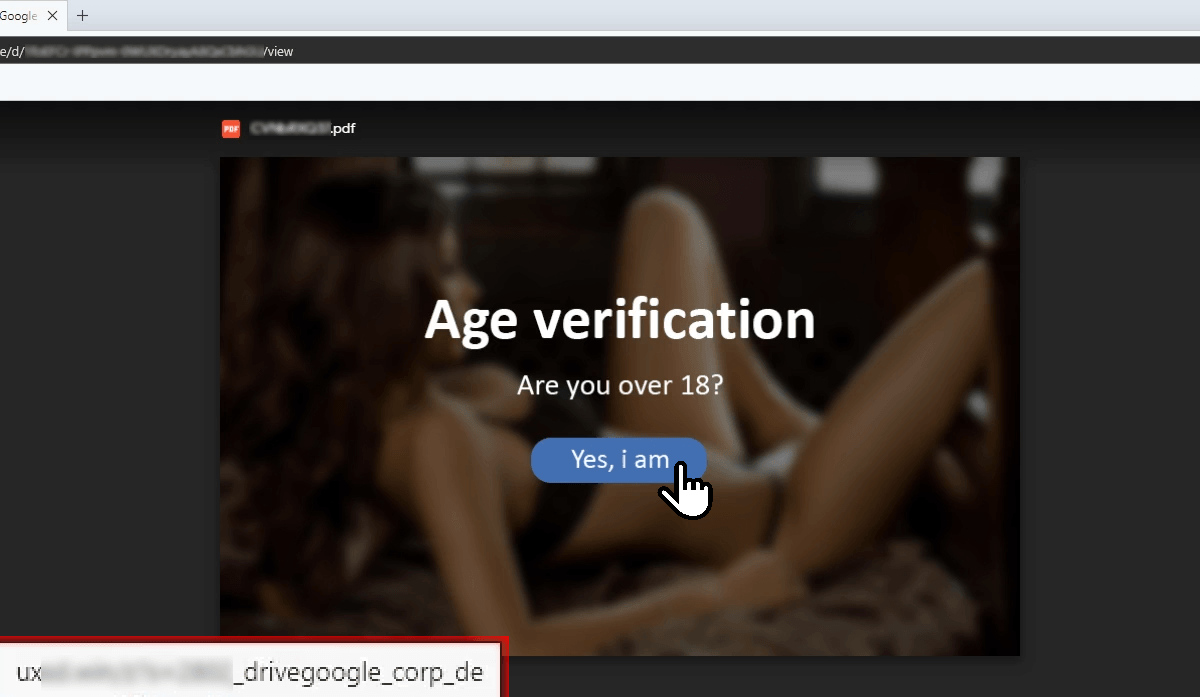

So schnell kann es gehen…

Bei einer Hundeschule wird diese Schnitzeljagd wohl nicht mehr enden!

Der Google Drive-Link führt zu einem .pdf-Dokument. Kurz mit der Maus über den Button gefahren und ein neuer Link wird vom Browser angezeigt.

Die Absicht des Versenders ist klar: irgendwie den eigenen, zu einer dubiosen Dating-Seite gehörenden Reflink verteilen, ohne dabei von Filtern aufgehalten zu werden.

Es ist natürlich ein sehr leicht als Spam erkennbares Beispiel, aber die meisten Spam-Mails sind schnell und ohne große Überlegung erstellt. Sehr häufig werden englische Texte in einen Übersetzer geworfen und lassen sich anschließend kaum noch entschlüsseln.

Zwielichtige Portale zahlen große Summen für das Anwerben neuer Kunden/Nutzer. Besonders verbreitet sind, oft aus dem Ausland betriebene, Portale für Online-Glücksspiel, zwielichtige Dating-Portale, Portale für Investments und solche mit pornografischen Inhalten.

Verschleierung mit Mail-Spoofing

Mail-Spoofing nennt man verschiedene Täuschungsversuche (Spoofing) bei E-Mails zum Vortäuschen anderer Identitäten.

Auf einfachem Weg kann der Absender für sich selbst eine E-Mail-Adresse angeben, die entweder nicht ihm gehört oder nicht existiert. Für den Empfänger sieht es auf den ersten Blick so aus, als sei dies die richtige Absenderadresse.

Dies ist möglich, da im SMTP die Absenderadresse nicht geprüft wird.

-Seite „Mail-Spoofing“. In: Wikipedia, Die freie Enzyklopädie. Bearbeitungsstand: 20. Oktober 2017, 17:01 UTC. URL: https://de.wikipedia.org/w/index.php?title=Mail-Spoofing&oldid=170163603

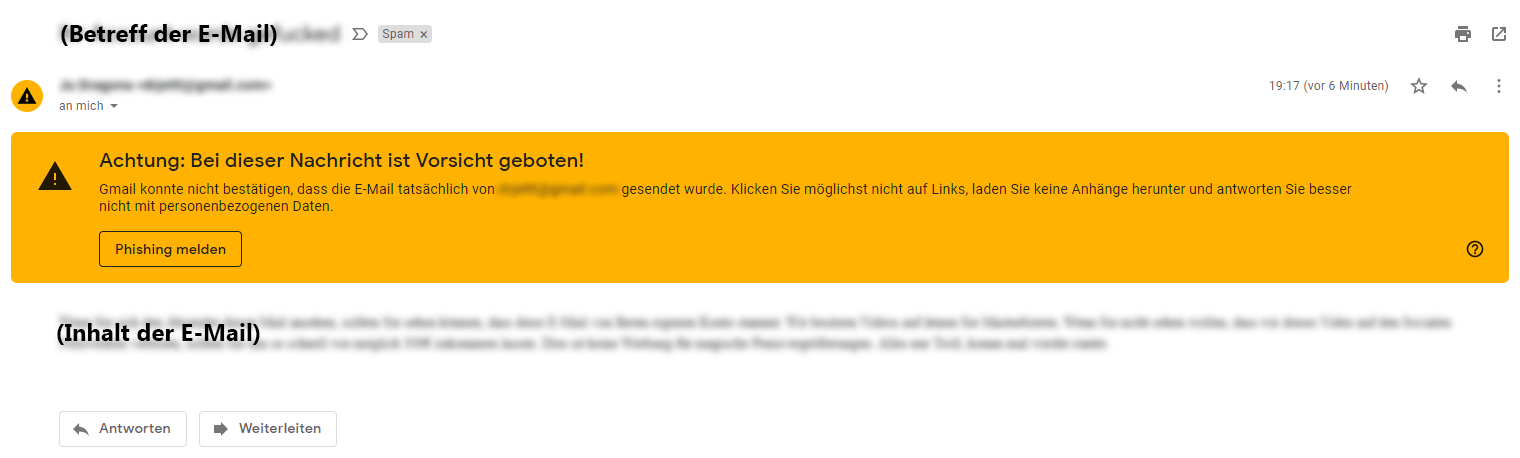

E-Mails mit manipuliertem Absender können von E-Mail-Anbietern erkannt und markiert werden, wenn bestimmte Bedingungen gegeben sind.

Wenn eine Gmail-Adresse eine Spoofing-Mail an eine andere Gmail-Adresse sendet, erkennt Gmail sofort, dass etwas nicht stimmen kann und korrigiert den Absender. Wenn eine Gmail-Adresse eine Spoofing-Mail von einem anderen E-Mail-Anbieter bekommt, blendet Gmail diesen Warnhinweis ein:

Erpressung mit Scaremails

Als Scaremail bezeichnet man E-Mails, die dem Empfänger Angst einjagen sollen.

Der Verfasser der E-Mail behauptet, etwas gegen den Empfänger in der Hand zu haben und verlangt eine Zahlung für sein Schweigen.

Da man es der Strafverfolgung nicht zu leicht machen möchte, enthalten diese E-Mails beinahe nie ein gewöhnliches Konto, auf das man eine klassische Währung (Euro, Dollar usw.) überweisen soll. Krypto-Währungen, wie Bitcoin, erlauben einem Zahlungsempfänger, anonym zu bleiben, erlauben jedoch jedermann den kompletten Zahlungsverkehr einzusehen. Dies ist der Funktionsweise von Blockchain-Währungen geschuldet, bei denen jede Transaktion auf der vorherigen Transaktion aufbaut.

In einer aktuellen Erpressungswelle versuchen Kriminelle, die Scham ihrer Opfer auszunutzen. In einer E-Mail behaupten sie, mit Hilfe eines Trojaner per Webcam das Opfer während des Konsums von pornografischen Videos gefilmt zu haben. Damit die Aufnahmen nicht verbreitet werden, sei ein Betrag von 500 Euro fällig.

Betreff: Ihr Benutzerkonto wurde gehackt

Von: *Adresse des Empfängers*

Datum: 03.10.2018

An: *Adresse des Empfängers*

Hallo, lieber Benutzer von *Domain der E-Mail (.de)*

Wir haben eine RAT-Software auf Ihrem Gerät installiert.

In diesem Moment habe ich deinen Account gehackt

Siehe , jetzt habe ich den Zugriff auf Ihre Konten).Ich habe alle vertraulichen Informationen von Ihrem System heruntergeladen und ich habe weitere Beweise erhalten.

Die interessantesten Sachen, die ich entdeckt habe, sind Videos von Ihnen auf denen Sie masturbieren.Ich habe meinen Virus auf die Pornoseite gepostet, und dann haben Sie ihn auf Ihren Betriebssystem installiert.

Als Sie auf den Button „Play“ auf Porno-Video geklickt haben, wurde mein Trojaner in diesem Moment auf Ihr Gerät heruntergeladen.

Nach der Installation nimmt Ihre Frontkamera jedes Mal, wenn Sie masturbieren, ein Video auf; zusätzlich wird die Software mit dem von Ihnen gewählten Video synchronisiert.Zur Zeit hat die Software alle Ihre Kontaktinformationen aus sozialen Netzwerken und E-Mail-Adressen gesammelt.

Wenn Sie alle Daten gesammelt von Ihr System löschen müssen, senden Sie mir $700 in BTC (Kryptowährung).

Das ist mein Bitcoin Wallet: *27-34 Zeichen lange Bitcoin-Adresse*

Sie haben 2 Tage nach dem Lesen dieses Briefes.Nach Ihrer Transaktion werde ich alle Ihre Daten löschen.

Ansonsten sende ich Video mit deinen Streiche an alle deine Kollegen und Freunde!!!Und von nun an, seien Sie vorsichtiger!

Bitte besuchen Sie nur sichere Webseiten!

Tschüss!

Betreff: Sicherheitswarnung!

Von: *Adresse des Empfängers*

Datum: 27.09.2018

An: *Adresse des Empfängers*

Hallo!

Sie kennen mich vielleicht nicht und Sie wundern sich wahrscheinlich, warum Sie diese E-Mail bekommen, richtig?

In diesem Moment habe ich deinen Account gehackt *Adresse des Empfängers*.So habe ich vollen Zugriff auf Ihr Gerät! (Ich habe dir eine E-Mail von deinem Konto gesendet)

In der Tat, ich habe eine Malware auf die Website für Erwachsene Videos (Porno-Material) und Sie wissen, was, Sie besuchten diese Website, um Spaß zu haben (Sie wissen, was ich meine).

Während Sie Videoclips guckten,

Ihr Internet-Browser startet als RDP (Remote Desktop) mit einem Keylogger, der mir Zugriff auf Ihren Bildschirm und auch auf Ihre Webcam gewährt.

Unmittelbar nach der Installation sammelte meine Software Ihre gesamten Kontakte von Ihrem Messenger, sozialen Netzwerken sowie E-MaiWas habe ich getan?

Ich habe ein Doppel-Bildschirm-Video gemacht. Der erste Teil zeigt das Video, das Sie gesehen haben (Sie haben einen guten und manchmal seltsamen Geschmack), und der zweite Teil zeigt die Aufnahme Ihrer Webcam.

genau was solltest du tun?Nun, ich glaube 600$ sind ein fairer Preis für unser kleines Geheimnis. Sie werden die Zahlung per Bitcoin vornehmen (wenn Sie das nicht wissen, suchen Sie in Google nach „Bitcoin kaufen“).

BTC Adresse: *27-34 Zeichen lange Bitcoin-Adresse*

(Es ist sensibel, also kopieren und einfügen)Hinweis:

Sie haben 2 Tage um die Zahlung zu tätigen.

(Ich habe ein bestimmtes Pixel in dieser E-Mail-Nachricht und in diesem Moment weiß ich, dass Sie diese E-Mail-Nachricht gelesen haben).Wenn ich die BitCoins nicht erhalte, sende ich deine Videoaufnahme definitiv an alle deine Kontakte, einschließlich Familienmitglieder, Mitarbeiter usw.

Wenn ich jedoch bezahlt werde, zerstöre ich das Video sofort.

Dies ist das nicht verhandelbare Angebot, also verschwenden Sie nicht meine persönliche Zeit und Ihre mit allerlei Dummheit.

Das nächste Mal – sei vorsichtig!

Tschüss!

Natürlich ist nicht sofort auszuschließen, dass die eigene E-Mail Adresse von Fremden missbraucht wurde, aber es muss nicht der Fall sein! (Siehe Mail-Spoofing) Wenn begründeter Verdacht besteht, dass Ihr Konto kompromittiert wurde, sollten Sie natürlich sofort das Passwort ändern.

Sie sollten dem Erpresser unter keinen Umständen Geld senden, egal in welcher Form!

Da diese E-Mail meistens keinerlei Personenbezug haben und auch an Menschen ohne Webcam gesendet werden, sollten Sie sich in den meisten Fällen keine Sorgen machen.

Kurze Rechnung:

Die Bitcoin-Adresse aus Beispiel 1 hat insgesamt 0.63123674 BTC erhalten.

Die Bitcoin-Adresse aus Beispiel 2 hat insgesamt 1.18823618 BTC erhalten.

Beide zusammen haben 1,81947292 BTC erhalten, das entspricht 6.216,06€.

(zum Zeitpunkt der Erstellung des Beitrags)

Wenn Sie einsehen möchten, wie viel BTC eine Bitcoin-Adresse gesendet bekommen hat, können Sie die Transaktionen der Adresse einfach im Internet finden. Kopieren Sie die Bitcoin-Adresse dafür einfach in die Suchleiste einer Website wie blockcypher.com, blockchain.com oder blockexplorer.com und beginnen die Suche nach der Bitcoin/BTC-Adresse. Die Seite listet Ihnen anschließend die Transaktionen auf. Diese Prozedur funktioniert natürlich auch mit anderen Cryptowährungen, wie Ethereum (ETH), Litecoin (LTC) usw., insofern die Seite diese unterstützt.

Gefahr der E-Mail-Anhänge

Ausführbare Dateien wie .exe (executable), .msi (Windows Installer, vormals Microsoft Installer) oder .bat (batch, Stapelverarbeitungsdatei), um nur einige zu nennen, sollten Sie niemals ausführen!

Das einfache Anklicken dieser genügt, um die Sicherheit Ihres PCs zu gefährden.

Dateianhänge können Computerviren beinhalten, daher sollte mit ihnen sorgsam umgegangen werden. Ein Dateianhang sollte nur dann geöffnet werden, wenn die E-Mail von einem vertrauenswürdigen Absender stammt.

-Seite „E-Mail“. In: Wikipedia, Die freie Enzyklopädie. Bearbeitungsstand: 17. März 2019, 20:32 UTC.

Wie unter Mail-Spoofing beschrieben, ist es leider relativ leicht, den Absender einer E-Mail zu fälschen und dadurch einen vertrauten Eindruck zu erwecken. Deswegen ist selbst bei E-Mails von vertrauten Adressen immer Ihr gesunder Menschenverstand gefordert! Selbst harmlos wirkende Datei-Typen können gefährlich sein.

Ein Beispiel für eine vermeintlich harmlose Datei:

In Office-Programmen (Word, Excel usw.) wird mit VBA (Visual Basic for Applications) gearbeitet. Damit lassen sich mitunter Makros in Dokumente integrieren. Wenn Sie nun z. B. eine alte Version von Microsoft Excel auf Ihrem Rechner installiert haben und ein Excel-Dokument aus einer E-Mail damit öffnen, kann ein im Dokument enthaltener VBA-Makro Schaden anrichten.

Durch Microsofts Bemühungen, Excel sicherer zu machen, ist es um diese „Makro-Viren“ ziemlich ruhig geworden, aber das Prinzip zeigt, dass nicht nur ausführbare Dateien Schaden anrichten können.

Ein sehr allgemeiner Ratschlag: Halten Sie Ihre Software auf dem neuesten Stand. Älteren Betriebssystemen, bei denen Sicherheitsupdates bereits eingestellt wurden, sollten Sie auf keinen Fall Ihre sensibelsten Daten anvertrauen. Leider verwenden ausgerechnet Unternehmen, die ein besonders hohes Maß an Sicherheit benötigen, häufig veraltete Betriebssysteme, da sie sich den mit einem Umzug verbundenen Ärger ersparen wollen.

Sobald diese schutzlosen Geräte, z. B. in einem Krankenhaus, mit dem Internet verbunden sind, während ansonsten keine Schutzvorkehrungen getroffen wurden, stellen sie ein erhebliches Risiko für die sensiblen Daten des Krankenhauses und der Patienten dar.